Vulnerabilidades en productos Cisco

Las tres vulnerabilidades corregidas por la empresa CISCO son las siguientes:

- CVE-2020-3544: un error en la implementación del protocolo de Cisco Discovery podría permitir a un atacante remoto ejecutar código arbitrario o provocar una condición de denegación de servicio en las cámaras de vídeo vigilancia de la serie 8000 de Cisco a través del envío de paquetes especialmente manipulados.

- CVE-2020-3535: existe un fallo en el popular software para videoconferencias a la hora de manipular las rutas a directorios durante la ejecución. Un atacante autenticado dentro de la red local podría explotar este fallo para cargar una DLL maliciosa y ejecutar código arbitrario con los privilegios del usuario conectado.

- CVE-2020-3467: Esta vulnerabilidad está considerada de gravedad alta, afecta a los servicios de identificación Cisco Identity Services Engine (ISE). Un error a la hora de asegurar el control de acceso en la interfaz web de la herramienta permitiría a un atacante remoto autenticado modificar partes de la configuración del sistema afectado a través de peticiones HTTP especialmente manipuladas. Una explotación exitosa permitiría además autorizar el acceso a la red a dispositivos controlados por el atacante. Para ello necesitaría tener al menos acceso de solo lectura a una cuenta de administración.

Versiones afectadas

CVE-2020-3544: Cisco Video Surveillance 8000 Series IP Cameras que utilizan firmware anterior al 1.0.9-5 y tienen habilitado Cisco Discovery Protocol.

CVE-2020-3535: Esta vulnerabilidad afecta a las versiones 3.0.13464.0 a 3.0.16040.0 de Cisco Webex Teams para Windows.

CVE-2020-3467: Cisco ISE afecta a las versiones 2.3 a 2.7

Mitigación

CVE-2020-3544: actualización según indicaciones del fabricante.

CVE-2020-3535: actualización según indicaciones del fabricante.

CVE-2020-3467: actualización según indicaciones del fabricante.

VPN de SonicWall vulnerable a un nuevo error de ejecución remota de código (RCE)

La vulnerabilidad, detectada por Tripwire e identificada como CVE-2020-5135, afecta a varias versiones de SonicOS, el sistema operativo que gestiona los firewalls de SonicWall. Según el informe de Tripwire, el problema se encuentra en el servicio HTTP/HTTPS que emplea el sistema operativo para la administración de dispositivos y los accesos VPN. Para ser explotada, el atacante debería enviar repetidamente solicitudes HTTP especialmente diseñadas con un controlador de protocolo personalizado y que terminarán provocando un desbordamiento de pila.

Esta vulnerabilidad crítica con calificación 9.4 de 10 fue descubierta por el equipo de seguridad de Tripwire VERT, identificada como CVE-2020-5135 y que afecta a SonicOS, el sistema operativo que se ejecuta en dispositivos SonicWall Network Security Appliance (NSA).

Los dispositivos SonicWall NSA se utilizan como firewalls y portales SSL VPN para filtrar, controlar y permitir que los empleados accedan a redes internas y privadas. De acuerdo con la investigación del equipo de investigadores de Tripwire los dispositivos con SonicOS contiene un error en un componente que maneja protocolos personalizados, este componente está expuesto en la interfaz WAN (Internet pública), lo que significa que cualquier atacante puede explotarlo, siempre que conozca la dirección IP del dispositivo.

Tripwire indicó que explotar la vulnerabilidad no requiere que el atacante tenga credenciales válidas, ya que el error se manifiesta antes de cualquier operación de autenticación y que incluso atacantes poco calificados podrían aprovecharse de ella. En su forma más simple, el error puede causar una denegación de servicio y bloquear dispositivos, pero "es probable que sea factible una explotación de ejecución de código". A lo que la empresa de seguridad informó del error al equipo de SonicWall, que lanzó parches el pasado lunes 12 de octubre.

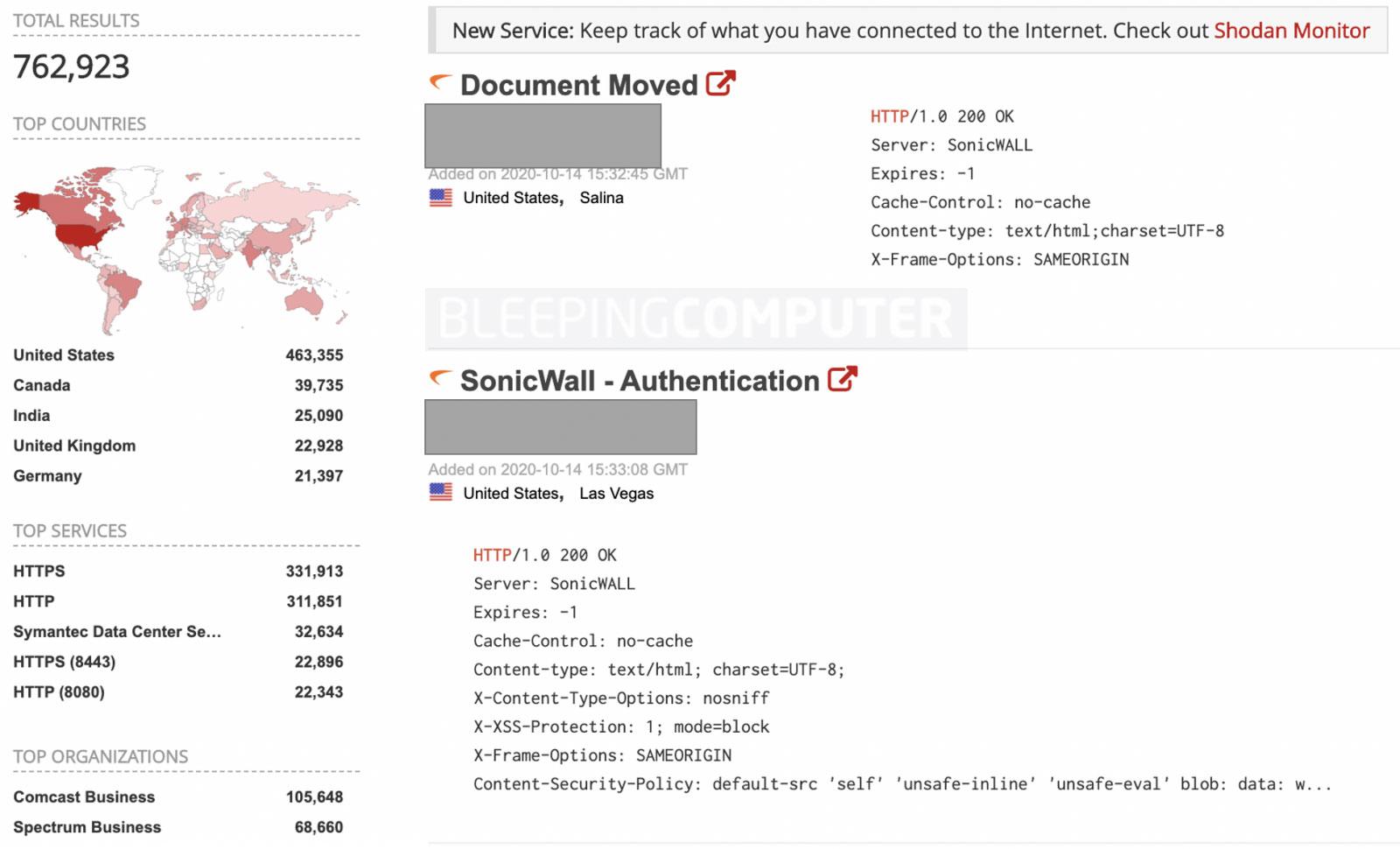

El día miércoles 14 de octubre cuando se publicó el error CVE-2020-5135, el investigador de seguridad de Tripwire VERT Craig Young afirmó que la compañía había identificado 795,357 VPN de SonicWall que estaban conectadas en línea y que probablemente fueran vulnerables.

Esta vulnerabilidad es la segunda categorizada como crítica por SonicWall de este año, después de CVE-2019-7481, revelado a principios de este invierno.

Los investigadores de Tenable y Microsoft han compartido esta semana los dorks de Shodan para identificar las VPN de SonicWall y corregirlas.

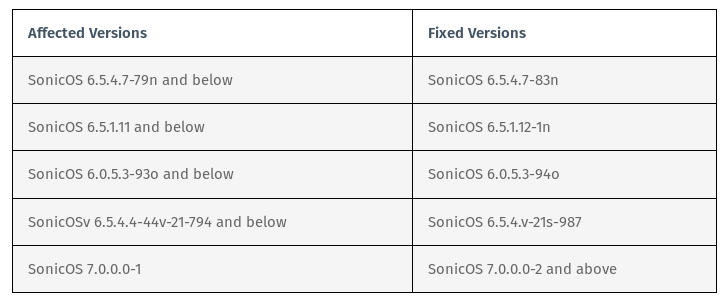

Versiones afectadas

- SonicOS 6.5.4.7-79n y versiones anteriores

- SonicOS 6.5.1.11-4n y versiones anteriores

- SonicOS 6.0.5.3-93o y anteriores

- SonicOSv 6.5.4.4-44v-21-794 y versiones anteriores

- SonicOS 7.0.0.0-1

Mitigación

Actualización de seguridad de SAP de octubre de 2020

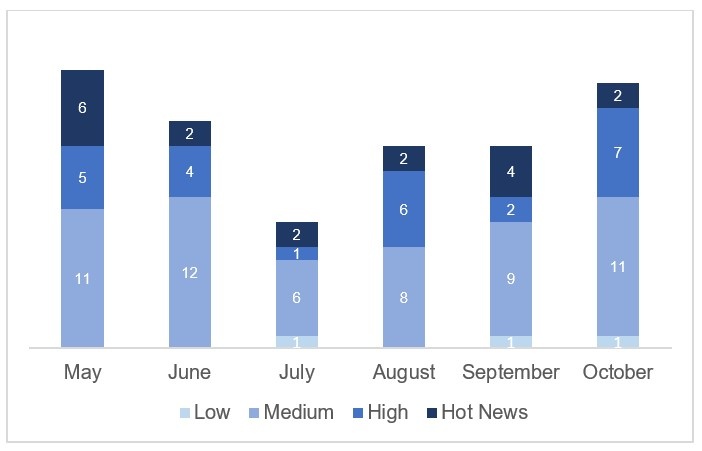

SAP publicó un total de 15 notas de seguridad y 6 actualizaciones de notas anteriores en su comunicado mensual , que corresponden a una categorizacion de 2 críticas, 7 altas, 11 medias y 1 baja.

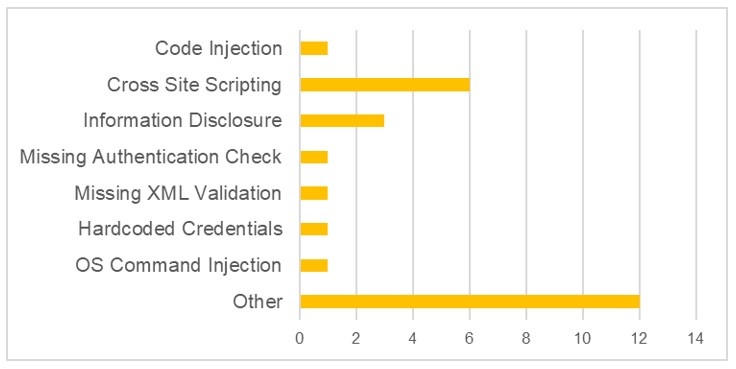

Los tipos de vulnerabilidades publicadas dentro de las notas de seguridad tienen el siguiente detalle:

- 6 vulnerabilidades de XSS (Cross-Site Scripting),

- 3 vulnerabilidades de divulgación de información,

- 1 vulnerabilidad de control de inyección de código,

- 1 vulnerabilidad de falta de comprobación de autenticación,

- 1 vulnerabilidad de falta de validación de XML,

- 1 vulnerabilidad de credenciales embebidas en claro,

- 1 vulnerabilidad de inyección de comandos en el SSOO,

- 12 vulnerabilidades de otro tipo.

Para las vulnerabilidades se han asignado los identificadores: CVE-2020-63640, CVE-2020-6296, CVE-2020-6367, CVE-2020-6366, CVE-2020-6369, CVE-2020-6309, CVE-2020-6237, CVE-2020-6236, CVE-2020-6319, CVE-2020-6315, CVE-2020-6372, CVE-2020-6373, CVE-2020-6374, CVE-2020-6375, CVE-2020-6376, CVE-2020-6272,CVE-2020-6368, CVE-2020-6301, CVE-2020-6308, CVE-2020-6370, CVE-2020-6365, CVE-2020-6323, CVE-2020-6371, CVE-2020-6362 y CVE-2020-6363.

Versiones afectadas

- SAP Solution Manager y SAP Focused Run, versiones 9.7, 10.1, 10.5 y 10.7;

- SAP Business Client, versión 6.5;

- SAP NetWeaver, versiones 7.00, 7.01, 7.02, 7.10, 7.11, 7.20, 7.30, 7.31, 7.40, 7.50, 7.51, 7.53 y 7.55;

- SAP Business Objects Business Intelligence Platform, versiones 4.1, 4.2 y 4.3;

- SAP Landscape Management, versión 3.0;

- SAP Adaptive Extensions, versión 1.0;

- SAP 3D Visual Enterprise Viewer, versión 9;

- SAP Commerce Cloud, versiones 1808, 1811, 1905 y 2005;

- SAP Business Planning y Consolidation, versiones 750, 751, 752, 753, 754, 755, 810, 100 y 200;

- SAP ERP (HCM Travel Management); versiones 600, 602, 603, 604, 605, 606, 607 y 608;

- SAP Banking Services, versión 500.

Mitigación

Visitar el portal de soporte de SAP e instalar las actualizaciones o los parches necesarios, según indique el fabricante.

Magento: dos vulnerabilidades críticas

La popular plataforma de ecommerce Magento, propiedad de Adobe, lanzó una actualización para Magento Commerce y Magento Open Source que repara un total de nueve vulnerabilidades, dos de ellas catalogadas como críticas.

- La primera de estas dos es la CVE-2020-24407, una vulnerabilidad que permite la ejecución de código arbitrario debido a un fallo en la función para subir archivos que hace que sea posible evadir un proceso de validación de la extensión de los archivos y de esta manera un atacante puede subir archivos maliciosos. Para poder explotar esta vulnerabilidad el atacante necesita privilegios de administrador, pero no necesita credenciales al no requerir autenticación previa.

- La segunda vulnerabilidad crítica es la CVE-2020-24400. Esta vulnerabilidad corresponde a una inyección SQL que permite el acceso a la base de datos con permisos de lectura y escritura. Su explotación tampoco requiere autenticación previa pero sí privilegios de administrador.

En el caso de las vulnerabilidades categorizadas como importantes de acuerdo con su severidad otorgando autorización indebida de la siguiente manera:

- CVE-2020-24402: permite modificar listas de clientes.

- CVE-2020-24404: permite modificar páginas del CMS.

- CVE-2020-24405 y CVE-2020-24403: permiten acceder a recursos restringidos.

La explotación de ninguna de estas cuatro vulnerabilidades requiere autenticación previa, pero al igual que las dos críticas sí requieren que el atacante tenga privilegios de administrador.

Otra vulnerabilidad destacada es la que tiene el identificador CVE-2020-24408. Categorizada como importante, se trata de una vulnerabilidad de XSS (Cross-site-scripting) que permite la ejecución arbitraria de JavaScript en el navegador. En este caso, diferente a los fallos antes mencionados, para su explotación no se necesita que el atacante cuente con privilegios de administrador, pero sí credenciales, ya que requiere previa autenticación.

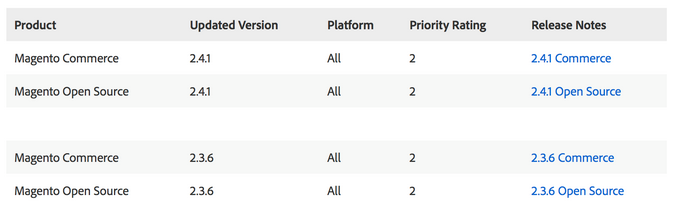

El paquete de actualizaciones que lanzó Adobe es de prioridad 2, que quiere decir tal como lo explica la compañía, que se trata de una actualización que corrige fallos de seguridad en un producto que históricamente ha sido blanco de ataques, pero que de momento no se conocen exploits que intenten aprovecharse de los mismos. Asimismo, Adobe aclara que si bien no aseguran que efectivamente surjan exploits para estas vulnerabilidades, se recomienda instalar esta actualización lo antes posible.

Las plataformas de ecommerce suelen ser un blanco elegido por los cibercriminales para realizar principalmente ataques de web skimming —también conocidos como Magecart— a tiendas online. Tal como se vió el pasado mes de septiembre, dónde más de 2-000 tiendas creadas con Magento fueron víctimas de una campaña de web skimming que intentaban añadir scripts maliciosos para robar datos de las tarjetas de los usuarios una vez que realizaban una compra en la tienda.

Versiones afectadas

Magento Commerce - versiones 2.3.5-p1 y anteriores y 2.4.0 y anteriores.

Magento Open Source, versiones 2.3.5-p1 y anteriores y 2.4.0 y anteriores.

Mitigación

Adobe ha publicado parches (a continuación) en Magento Commerce y Magento Open Source versiones 2.4.1 y 2.3.6, y "recomienda a los usuarios actualizar su instalación a la versión más reciente".

Referencias:

https://www.incibe-cert.es/alerta-temprana/avisos-seguridad/actualizacion-seguridad-sap-octubre-2020

https://unaaldia.hispasec.com/2020/10/vulnerabilidades-en-productos-cisco-2.html

https://www.muyseguridad.net/2020/10/16/sonicwall-vulnerabilidad-critica/

https://blog.elhacker.net/2020/10/multiples-graves-vulnerabilidades-criticas-en-productos-cisco-sap…

Fuente:

https://blog.elhacker.net/2020/10/multiples-graves-vulnerabilidades-criticas-en-productos-cisco-sap…