- Inicie sesión para enviar comentarios

Recientemente se han detectado ataques de phishing de correos fraudulentos con archivos adjuntos para distrbibuir el malware Emotet. A continuación se presentan consideraciones importantes a seguir en caso de infección tanto en la reacción y prevención, mismas que han sido recopiladas de la publicación (inglés) del CERT de Japón

El correo electrónico como medio de infección

Si hemos sido informados de correos electrónicos que suplantan a alguien, nos preguntamos ¿Qué podemos hacer?

Cuando se recibe un correo electrónico sospechoso que se hace pasar por alguien con un archivo adjunto, es posible que se haya producido alguno de los siguientes casos:

A) El dispositivo que utiliza la cuenta del remitente está infectado con Emotet, y se ha robado información sobre correos electrónicos y listas de contactos.

B) Los socios y usuarios (con quienes intercambió correos electrónicos) se infectaron con Emotet y se les robó la lista de contactos. (Los destinatarios del correo electrónico malicioso no se han infectado con Emotet, pero la dirección de correo electrónico se ha agregado a las listas de destinatarios).

Si se recibe el correo electrónico que hace referencia a un mensaje real, es probable que el dispositivo que utiliza la cuenta de correo electrónico del remitente esté infectado (caso A).

Otro escenario es cuando un correo electrónico es generado automáticamente para disfrazarse como una respuesta a un hilo de correos. Tanto A) como B) pueden aplicarse a este caso, y no está claro si el dispositivo que usa la cuenta de correo electrónico está infectado o no.

¿Qué podemos hacer para verificar si estamos infectados con Emotet?

El CERT de Japón lanzó una herramienta llamada "EmoCheck" para verificar si un dispositivo está infectado con Emotet.

1. Descargar EmoCheck

Descargue EmoCheck desde github y cópielo en el dispositivo sospechoso de estar infectado. Elija emocheck_x86.exe o emocheck_x64.exe según el dispositivo. (Si no está seguro de cuál usar, elija emocheck_x86.exe).

EmoCheck - GitHub

https://github.com/JPCERTCC/EmoCheck/releases

2. Ejecute EmoCheck

Ejecute la herramienta utilizando el símbolo del sistema o PowerShell.

(Nota: si ejecuta el programa haciendo doble clic, Windows Defender Smart Screen lo bloqueará ya que no tiene un Certificado de firma de código. Se esta trabajando para corregir el problema en la próxima versión).

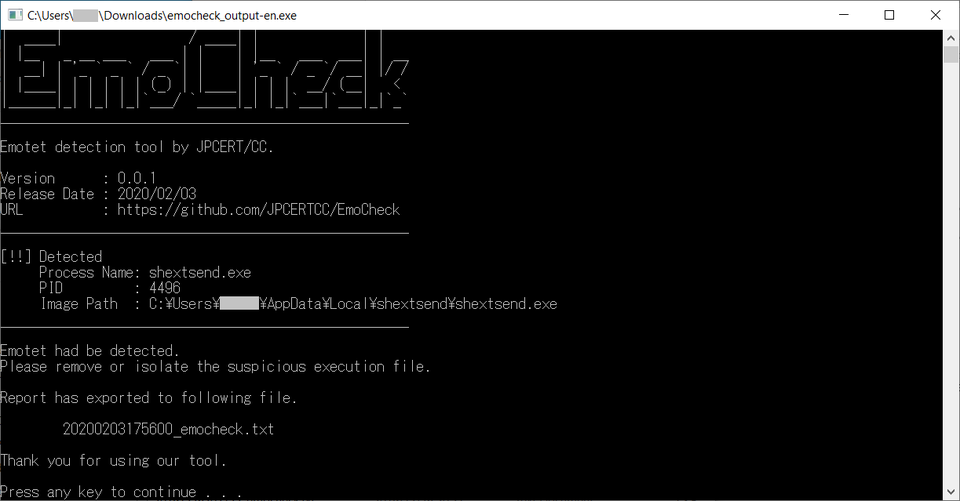

Si ve el mensaje " [!!] Detected " de la siguiente manera, su dispositivo está infectado con Emotet.

Figura 1: infección de Emotet detectada por EmoCheck

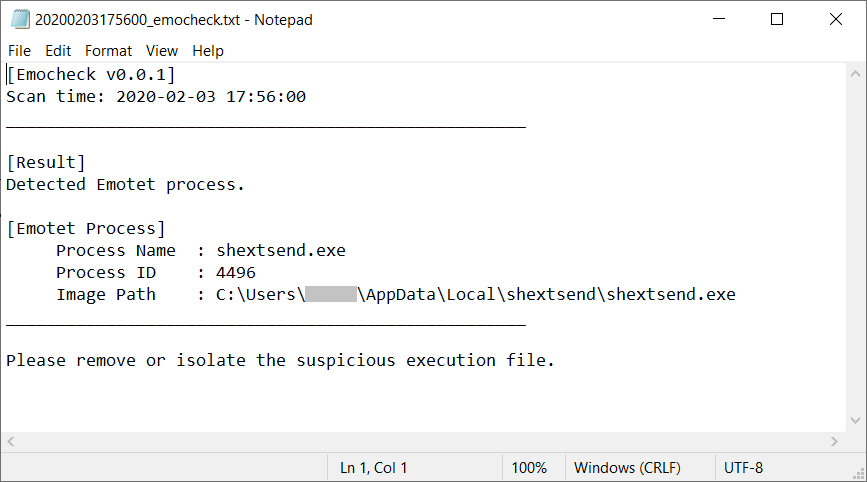

El resultado también se exporta en un archivo .txt en la carpeta donde se ejecutó EmoCheck.

Figura 2: Resultado del escaneo de Emotet

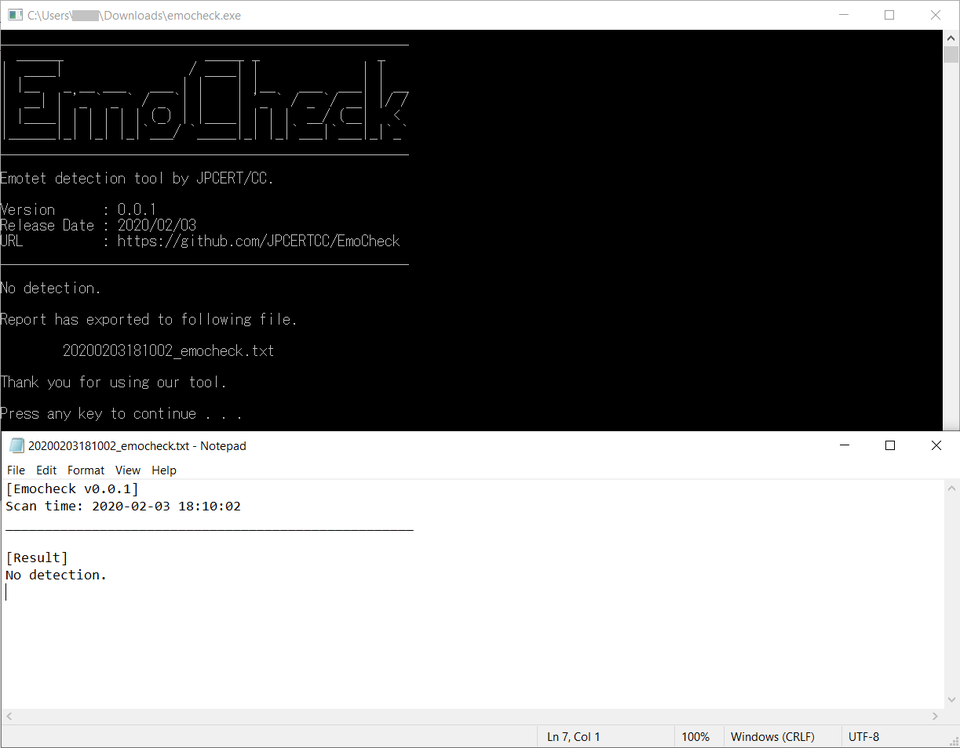

Si ve el mensaje "No detection.", su dispositivo no está infectado con Emotet.

Figura 3: infección de Emotet no detectada

3. Cómo lidiar con la infección.

Si se ha encontrado una infección en su entorno, puede desactivar el malware de cualquiera de las siguientes maneras:

- En el Explorador, abra la carpeta "image path" que se muestra en el resultado de EmoCheck (Figura 1) y elimine el archivo ejecutable de la carpeta.

- Inicie el Administrador de tareas y, en la pestaña "detalles", elija el identificador de proceso que corresponda al proceso que se muestra en el resultado de EmoCheck (Figura 1). Haga clic en "Finalizar proceso".

Si no puede confirmar la infección de Emotet con EmoCheck, siga las instrucciones a continuación:

1. Confirmar con la persona suplantada

Verifique si la persona abrió el archivo adjunto sospechoso, en el caso de que si abrieran el archivo adjunto verifique si la macro está habilitada en su dispositivo. Si la macro está habilitada, es posible que el dispositivo esté infectado con el malware.

2. Realice el escaneo con un software antivirus

Realice un análisis del dispositivo con las últimas firmas antivirus, puede seguir la guía de eliminación de emotet.

Emotet tiene muchas variantes, e incluso las últimas firmas pueden no ser capaces de detectar infecciones durante unos días. Sin detección no significa necesariamente que no haya infección. Se recomienda actualizar las firmas y realizar el escaneo regularmente.

3. Compruebe la configuración de inicio automático

Emotet tiene varios métodos para mantener la persistencia, como configurar claves de registro de inicio automático, guardar la carga útil en la carpeta de Inicio, etc.

Verifique la siguiente configuración y confirme que no existe un archivo o configuración sospechosa.

[Configuración típica de inicio automático del sistema operativo Windows]

Auto-start registry

Task Scheduler

Service

Startup folder

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

[Carpetas en las que es probable que se encuentre Emotet]

- C:\Users(username)\AppData\Local\

- C:\ProgramData\

- C:\Windows\system32\

- C:\

- C:\Windows

- C:\Windows\Syswow64

Nota: Si hay un archivo ejecutable sospechoso en C: \ ProgramData \ que está registrado en el planificador de tareas (task scheduler), es probable que el dispositivo también esté infectado con Trickbot.

4. Verifique el registro del servidor de correo electrónico

Verifique los siguientes puntos en los registros de su servidor de correo electrónico:

- Gran volumen de correos electrónicos de suplantación cuyos HeaderFrom y EnvelopFrom no coinciden.

- Incremento inusual en el volumen de correos electrónicos salientes.

- Alto volumen de correos electrónicos con un archivo adjunto de Word.

5. Verifique el registro de tráfico de la red

Si graba y/o monitorea la comunicación saliente, verifique los registros de proxy y firewall para ver si hay acceso sospechoso a múltiples puertos desde un solo dispositivo.

[Ejemplo de puertos que usa Emotet]

20/TCP, 22/TCP, 80/TCP, 443/TCP, 446/TCP, 447/TCP, 449/TCP,465/TCP, 7080/TCP, 8080/TCP, 8090/TCP etc.

¿Qué hacer cuando se verifica la infección de Emotet?

1. Aislar el dispositivo infectado, preservar la evidencia e investigar el área afectada

- Preservar evidencia del dispositivo infectado.

- Verifique los correos electrónicos almacenados en el dispositivo y las direcciones de correo electrónico en la lista de contactos (pueden haberse filtrado).

2. Cambiar la contraseña de las cuentas de correo electrónico, etc. utilizadas en el dispositivo infectado

- Cuentas de correo electrónico utilizadas en Outlook, Thunderbird u otros clientes de correo.

- Credenciales almacenadas en navegadores web.

3. Investigue todos los dispositivos en la red a la que se conectó el dispositivo infectado

- Compruebe otros dispositivos en la red ya que el malware es capaz de propagar la infección por movimiento lateral.

- Se han confirmado los siguientes tácticas, técnicas y procedimientos (TTPs):

- Aprovecha la vulnerabilidad de SMB (EternalBlue)

- Inicio de sesión en la red de Windows

- Usa recursos administrativo compartidos

- Registro de servicios

- Se han confirmado los siguientes tácticas, técnicas y procedimientos (TTPs):

4. Monitoree el registro de tráfico de la red

- Asegúrese de que el dispositivo infectado esté aislado y verifique si hay algún otro dispositivo infectado

5. Compruebe otra infección de malware

- Compruebe si el dispositivo infectado también está infectado con otros tipos de malware, ya que Emotet es capaz de infectar el dispositivo con otros tipos de malware. Si esto sucede, se requiere más investigación.

6. Alertar a las partes interesadas que también pueden verse afectadas (cuyas direcciones de correo electrónico han sido robadas por el atacante)

- Correos electrónicos y direcciones de correo electrónico en la lista de contactos en el caso A.

- Emitir un comunicado si una amplia gama de partes interesadas puede verse afectada.

7. Inicialice el dispositivo infectado

¿Cómo podemos evitar que se envíen correos electrónicos desde cuentas robadas?

Si se roban correos electrónicos y direcciones de correo electrónico como resultado de la infección de Emotet, se enviarán continuamente mensajes de suplantación de identidad con un archivo adjunto malicioso. La información de las direcciones de correo electrónico robadas (cuerpo del mensaje y listas de contactos) se recopilan en la infraestructura de ataque, y esto se utiliza para distribuir correos electrónicos adjuntos de malware. No hay forma de evitar que se envíen correos electrónicos.

Es probable que los destinatarios continúen recibiendo correos electrónicos adjuntos de malware repetidamente o que se envíen correos electrónicos de suplantación a los contactos robados. Tenga cuidado de no abrir archivos adjuntos sospechosos de correo electrónico. También se recomienda realizar el análisis con las firmas antivirus más recientes y asegurarse de que su sistema operativo y software se estén ejecutando con las últimas actualizaciones de seguridad.

¿Qué impacto se espera si un dispositivo está infectado con Emotet?

La infección de Emotet conduce a la exfiltración de correos electrónicos y direcciones de correo electrónico. Las credenciales almacenadas en los navegadores web se pueden obtener. También es posible que la infección se propague a otros dispositivos en la red y que los dispositivos corran el riesgo de infectarse con otros tipos de malware, como troyanos bancarios y ransomware.

¿Qué podemos hacer para prevenir la infección por Emotet?

Alertar y educar al personal

Considere enviar una alerta a toda la organización para crear conciencia sobre los peligros asociados con la apertura de archivos adjuntos en correos electrónicos inusuales. Considere implementar un programa educativo para mejorar la conciencia del personal sobre la seguridad cibernética, o cómo detectar correos electrónicos sospechosos. Para obtener más detalles sobre cómo implementar un programa exitoso de concientización del personal.

Establezca las configuraciones de macro de Microsoft Office

En la mayoría de los casos, la infección inicial de una red por parte de Emotet fue a través de una macro incrustada en un documento de Microsoft Office o PDF. La implementación de este control de seguridad ayudará a reducir la probabilidad de acceso inicial a través de este método.

El Centro recomienda que las organizaciones revisen el uso de macros dentro de sus entornos, revisando Microsoft Office Macro Security . Siempre que sea posible, el Centro recomienda bloquear macros de Internet y solo permitir que las macros se ejecuten desde ubicaciones confiables donde el acceso de escritura se limita al personal cuya función es examinar y aprobar las macros.

Parche de sistemas operativos

Mantener un proceso de parche regular (como se detalla en Evaluación de vulnerabilidades de seguridad y Aplicación de parches ) restringe la disponibilidad de exploits que Emotet puede usar para moverse lateralmente dentro de una red, lo que limita el número de hosts afectados por una infección exitosa.

Copias de seguridad períodicas

El Centro recomienda mantener copias de seguridad fuera de línea aisladas de su red para permitir la recuperación en caso de infección generalizada de Emotet o la implementación de ransomware.

Escaneo de contenido de correo electrónico

Emotet se propaga más comúnmente a través de correos electrónicos que contienen archivos adjuntos maliciosos. Se podrían implementar filtros de contenido de correo electrónico y capacidades de sandboxing de análisis dinámico de correo electrónico para evitar que el contenido malicioso llegue a los usuarios y reducir la probabilidad de compromiso. Para complementar esto, el software antivirus que utiliza heurística y calificaciones de reputación también debe instalarse para identificar y prevenir archivos adjuntos maliciosos que llegan a los usuarios finales.

Segmentación de red

Emotet y Trickbot tienen técnicas que pueden usarse para moverse lateralmente dentro de la red de una organización. Las organizaciones deberían dividir las redes en secciones más pequeñas para separar y segregar las comunicaciones entre hosts y servicios específicos. La segmentación y la segregación apropiadas limitarán el alcance de una infección exitosa de Emotet en una red.

Desarrollar un plan

Cree un plan de respuesta para permitir que su organización responda en caso de una infección de Emotet o ransomware. Lo que es más importante, las máquinas / redes afectadas deben ponerse en cuarentena de inmediato y desconectarse de Internet.

Referencias

https://blogs.jpcert.or.jp/en/2019/12/emotetfaq.html

https://www.jpcert.or.jp/english/at/2019/at190044.html

https://www.cyber.gov.au/acsc/view-all-content/advisories/2019-131a-emotet-malware-campaign-recommended-actions