- Inicie sesión para enviar comentarios

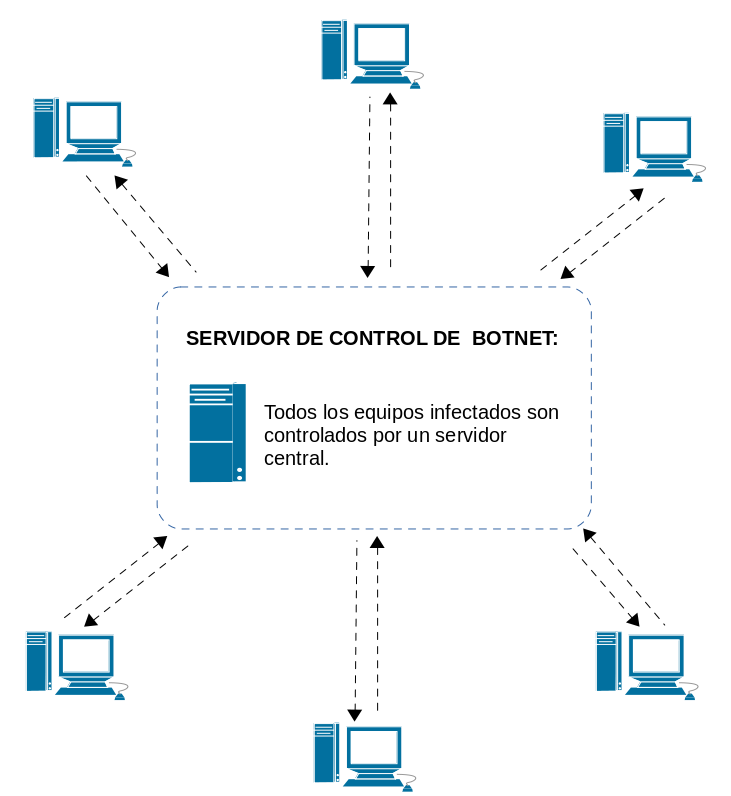

Andromeda es una botnet que afecta ordenadores con sistema operativo Windows. Los ordenadores infectados con este malware pasan a ser parte de una botnet, los cuales son capaces de descargar datos y configuraciones de sitios remotos y ejecuta archivos arbitrarios.

Las funcionalidades de la botnet Andromeda incluyen:

-

Descargar y ejecución de software adicional.

-

Robo de credenciales de acceso a algunos sitios web.

-

Creación de proxy de salida en la máquina infectada.

Los métodos de infección pueden ser diversos, sin embargo los más habituales son:

-

Enlaces de confianza enviados a través de correos electrónicos de phishing o mediante redes sociales.

-

Copiándose a sí mismo en dispositivos removibles o de red.

Cada ordenador conectado a internet es susceptible a ser infectado con este malware, para identificar los equipos infectados se debe revisar los registros de eventos de conexiones (Logs), el bloqueo a la red de botnet se debe realizar a través de la creación de reglas en el firewall perimetral que denieguen todas las conexiones salientes hacia el servidor que controla a los equipos infectados.

A continuaciones se detalla como identificar equipos infectados y bloquear conexiones utilizando la IP 184.105.192.2 como ejemplo de IP de control de la botnet. Si bien el bloqueo es una forma de mitigar el problema, lo más recomendable es desinfectar y eliminar el malware.

Firewall MikroTiK RouterOS

A: Identificar Equipos Infectados en Tiempo Real

Para identificar en tiempo real los equipos infectados que establecen conexiones con el servidor de control de la botnet se debe realizar los siguientes pasos.

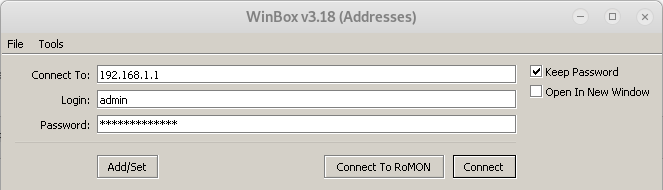

1: Conectarse al Firewall utilizando WindBox.

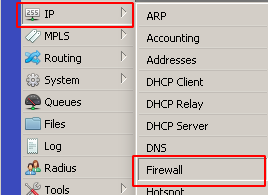

2: Ingresar a las Configuraciones del Firewall.

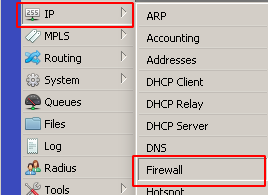

Para vizualizar las conexiones establecidas por equipos de la red interna se debe dirigir a las configuraciones de firewall a través de la pestaña "IP" y seleccionar la opción de "Firewall".

3: Aplicar filtro para identificar equipos infectados.

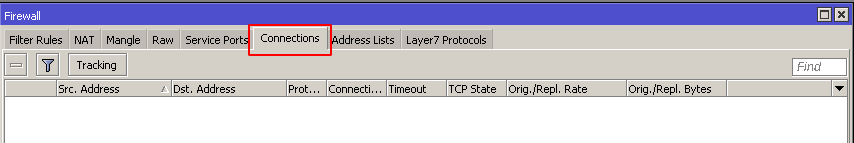

En la pestaña “Connections” se muestran todas las conexiones establecidas por los equipos de la red, para facilitar la identificación de los equipos infectados que se conectan a la IP 184.105.192.2 se debe aplicar el filtro “Dst.Address in 184.105.192.2”, presionar "Filter".

En la ventana inferior se visualizaran todos los equipos de la red infectados con el malware que establecen conexiones a la botnet con IP 184.105.192.2.

B: Creación de Regla de Bloqueo

Procedimiento para crear regla de denegación de conexiones salientes desde la red LAN hacia la red IP del botnet.

1: Ingresar a las Configuraciones del Firewall.

Para crear nuevas reglas se debe dirigir a sección de configuración de firewall seleccionando la pestaña "IP" y seleccionando la opción de "Firewall".

2: Crear nueva regla de firewall.

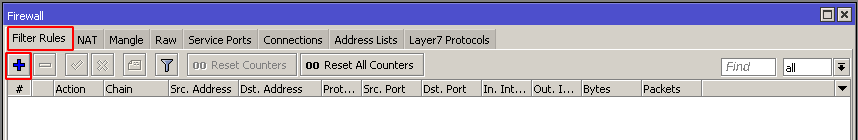

En la pestaña “Filter Rules” seleccionar la opción de “add” para crear una nueva regla.

3: Aplicar parámetros de bloqueo.

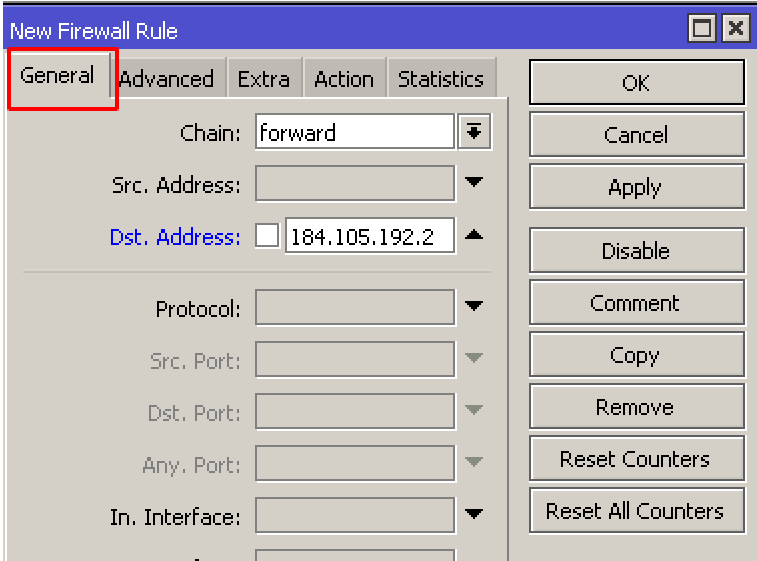

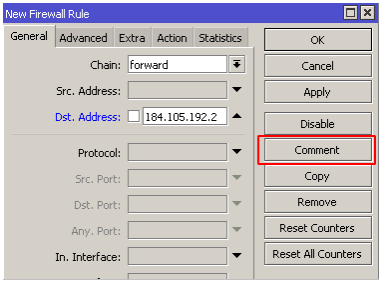

En la pestaña “General” en el parámetro Chain se debe seleccionar “forward”, en el parámetro “Dst. Address” se debe introducir la dirección que se desea bloquear IP 184.105.192.2.

Para agregar un comentario a la regla se debe seleccionar la opción “Comment”.

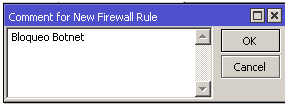

Introducir un comentario descriptivo de la regla creada y presionar “OK”.

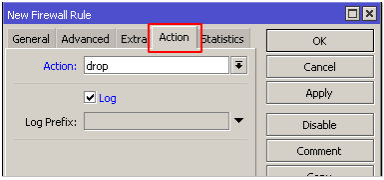

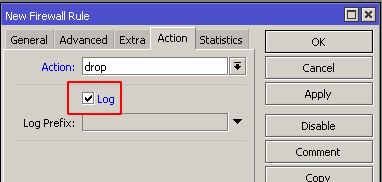

Dirigirse a la pestaña “Action” en el parámetro “Action” seleccionar la opción “drop” y activar la casilla de Log para que puedan registrarse los eventos de la aplicación de la regla de bloqueo en el visor de Logs del Firewall.

Para que la regla sea creada presionar la opción “OK”

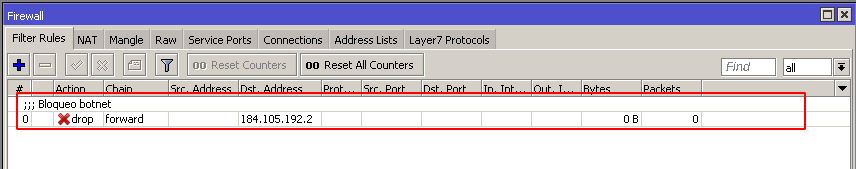

Verificar que la regla se encuentra ubica por encima de las reglas creadas.

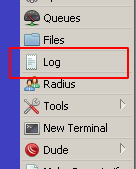

C: Identificar Equipos Infectados Mediante Logs

Para poder tener logs generados por las reglas de firewall es necesario que cada regla tenga habilitado el registro de Log

Para identificar los equipos infectados mediante logs se debe seleccionar la pestaña Log.

Se desplegara un visor de log de conexiones donde se podrá identificar los equipos infectados.

Firewall Pfsense

A: Identificar Equipos Infectados

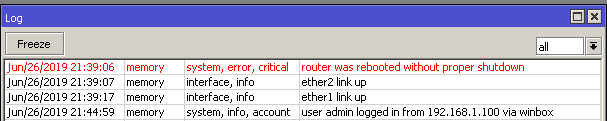

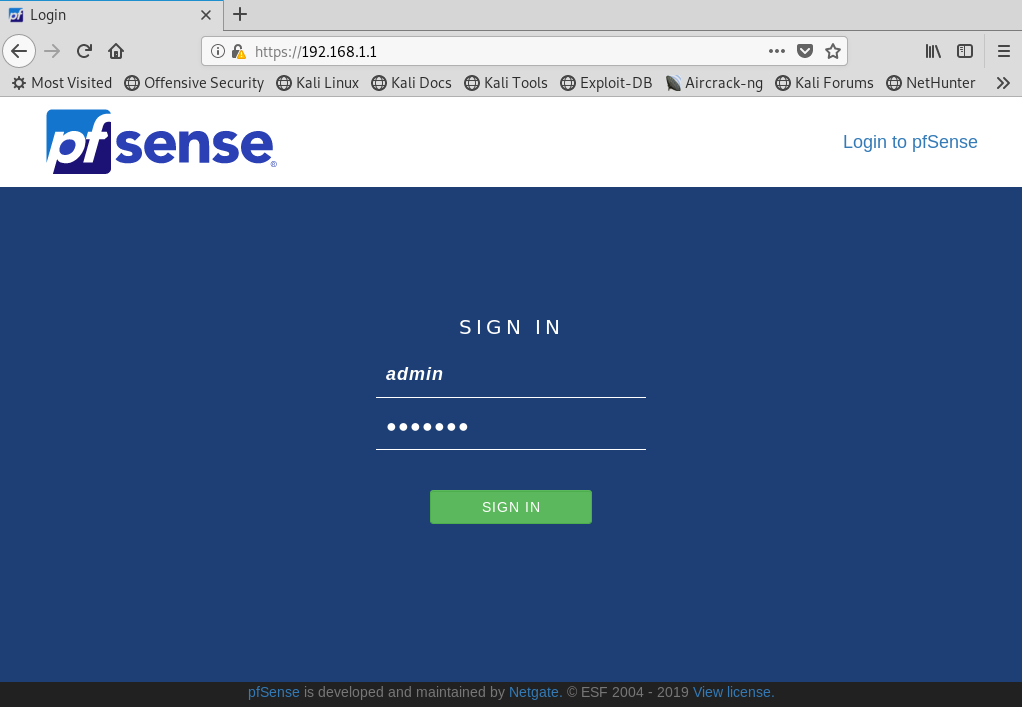

Para identificar equipos infectados en el Firewall Pfsense se debe realizar los siguientes pasos.

1: Conectarse al Firewall utilizando el navegador web de su preferencia.

2: Habilitar registro de logs de en las reglas del firewall.

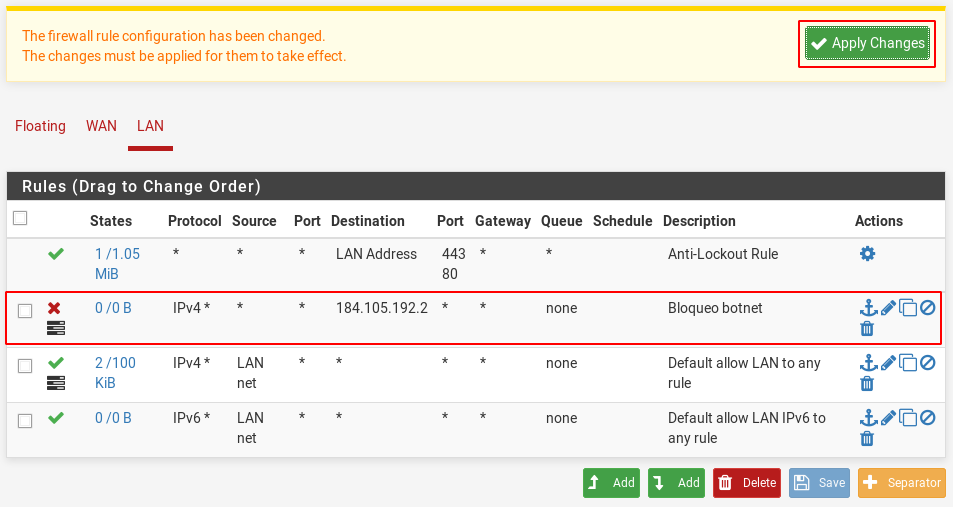

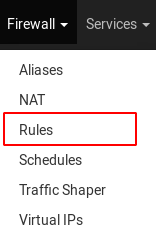

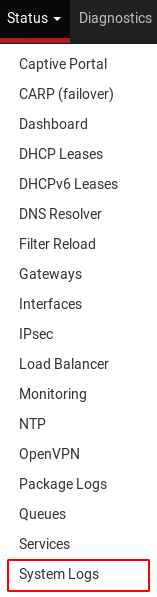

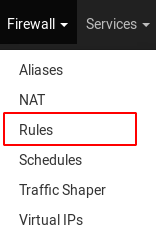

Para visualizar logs de conexiones se debe verificar que este habilitado la casilla de registro de logs en las reglas del firewall, para visualizar las reglas actuales del firewall debe dirigirse a la pestaña "Firewall" y seleccionar la opción "Rules".

Se visualizaran todas las reglas de firewall por cada interfaz (WAN, LAN, etc.) configurada.

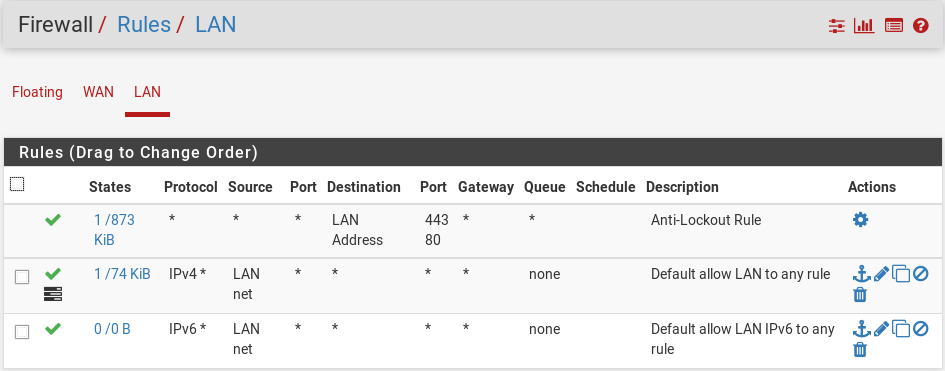

Para verificar que se tiene habilitado el registro de logs se debe seleccionar la opción de "Edit" o hacer doble clic sobre la regla, dirigirse hasta la sección de "Extra Options" y verificar que la casilla "Log packets that are handled by this rule" se encuentre marcada, en caso de no estarlo marcar la casilla y presionar "Save".

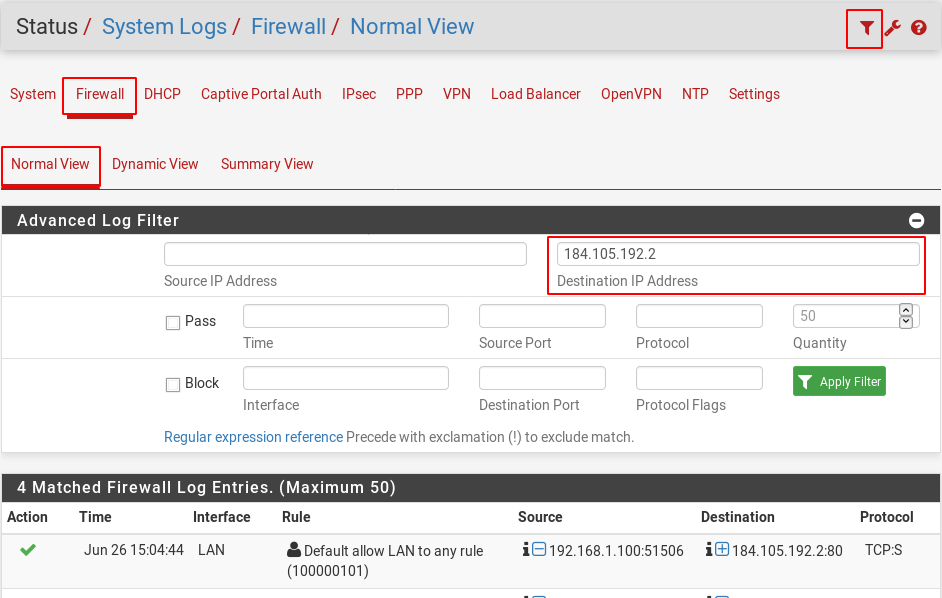

3: Ingresar a los registros de logs del sistema.

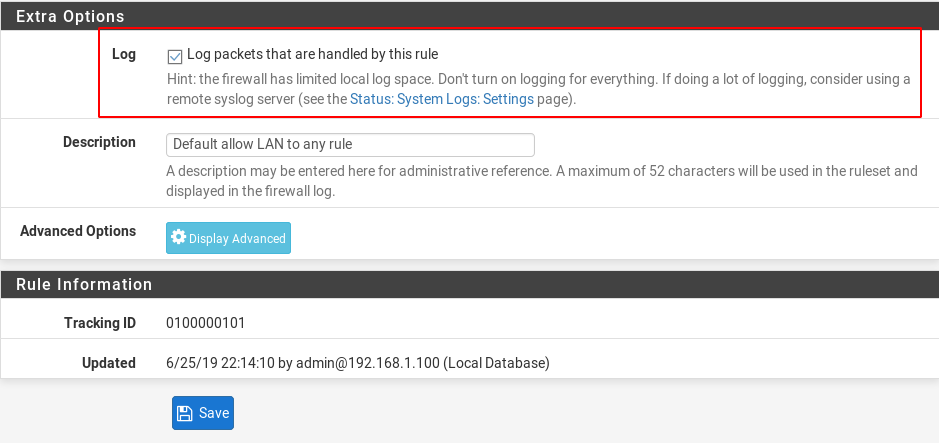

Para visualizar los registros logs que están siendo generados por el sistema, se debe dirigir hasta la pestaña "Status" y seleccionar la opción "System Logs".

4: Aplicar filtro para identificar equipos infectados.

En la sección “Matched Firewall Log Entries” se muestran todas las conexiones establecidas por los equipos de la red, para facilitar la identificación de los equipos infectados que se conectan a la IP 184.105.192.2 se debe aplicar el filtro “Dstinaion IP Address in 184.105.192.2”, presionar "Apply Filter".

B: Creación de Regla de Bloqueo

Procedimiento para crear regla de denegación de conexiones salientes desde la red LAN hacia la IP del botnet.

1: Ingresar a las Configuraciones del Firewall.

Para crear nuevas reglas de bloqueo de firewall debe dirigirse a la pestaña "Firewall" y seleccionar la opción "Rules".

2: Crear nueva regla de firewall.

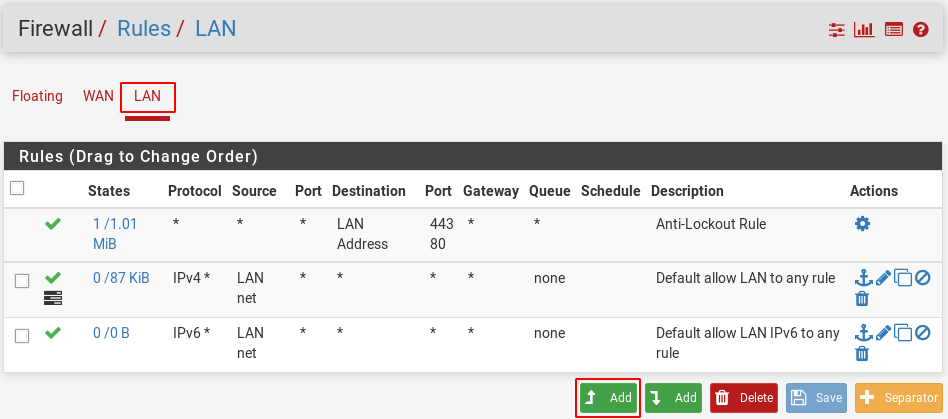

Para crear una nueva regla debe seleccionar la interfaz en este caso se utilizara la interfaz "LAN" y posteriormente presionar el botón "Add " que se encuentra ubicado en la parte inferior de la sección “Rules”.

Se debe tener en cuenta que la regla debe ser creada en la o las interfaces donde se identificó los equipos infectados, este dato se obtiene de registros de logs "Interface" mencionado anteriormente.

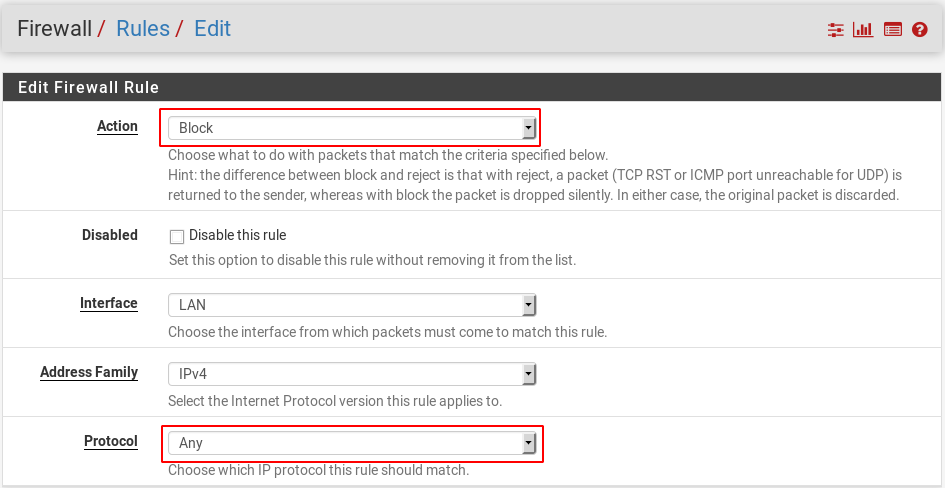

En la opción "Action" seleccionar "Block, en la opción de "Protocol" seleccionar "Any".

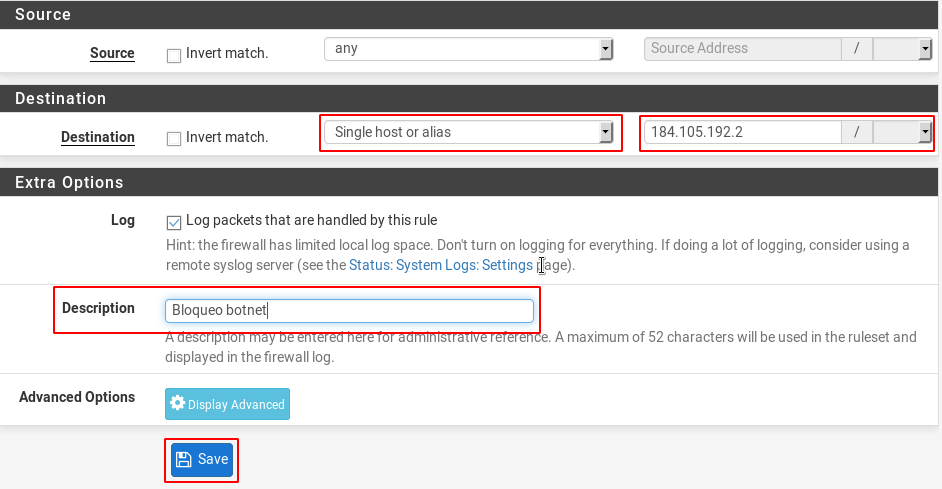

En la opción "Destination" seleccionar la opción "Single host or alias" e introducir la IP 184.105.192.2 que debe ser bloquead, marcar la casilla "Log packets that are handled by this rule" introducir un comentario descriptivo y presionar "Save".

Finalmente verificar que la regla se encuentra ubica por encima de las reglas creadas y presionar "Apply Changes".