- Inicie sesión para enviar comentarios

Se ha descubierto un importante fallo de seguridad en el Active Management Technology (AMT) de Intel, que permite tomar el control de los ordenadores que utilizan dicha tecnología, mediante una escalada de privilegios.

¿Pero qué es AMT?

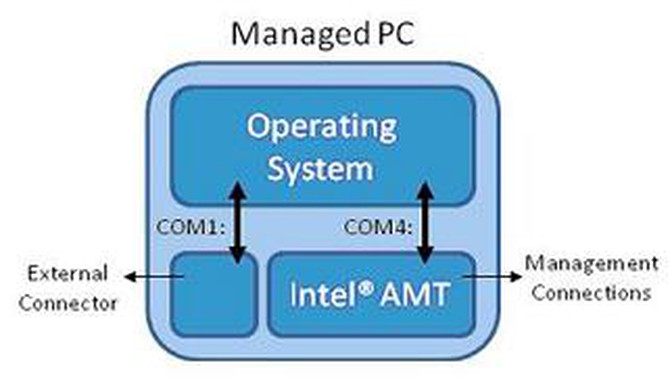

Se trata de un subsistema que reside en el firmware de muchos de sus procesadores y que permite realizar conexiones remotas sin depender del sistema operativo, con el objetivo de llevar a cabo operaciones de monitorización,reparación,o actualización.

AMT es capaz de burlar cualquier firewall o medida de protección presente en nuestro sistema, incluso bajo ciertas condiciones del secure boot.

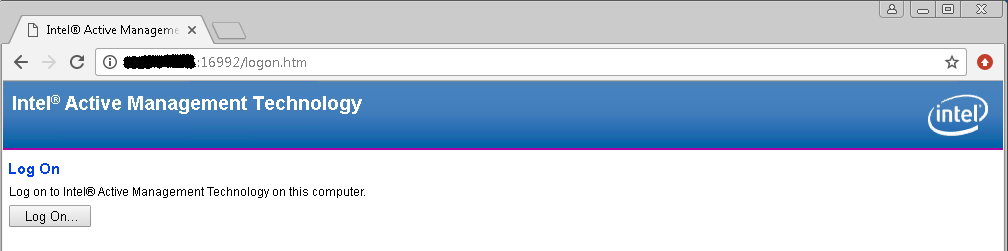

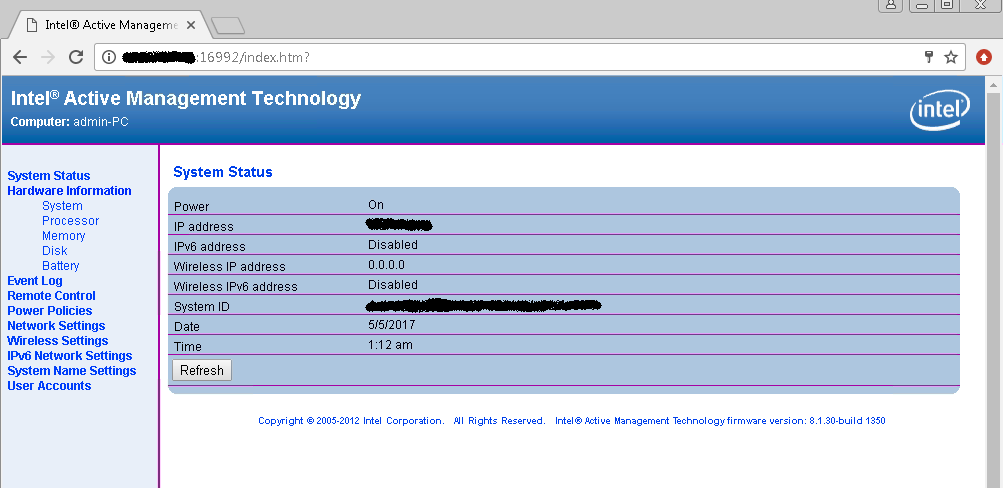

La vulnerabilidad CVE-2017-5689, se puede explotar de forma local (con acceso físico a la máquina) o a través de alguien que esté conectado en nuestra misma red (en un Wi-Fi público por ej.). En este último caso se haría a través de los puertos abiertos 16992, 16993, 16994, 16995, 623,y 664 que utiliza AMT para comunicarse.

Afecta a Active Management Technology AMT y otras tecnologías de Intel como Standard Manageability (ISM) y Small Business Technology (SBT) agrupadas en la plataforma vPro, en sus versiones de firmware de 6 a 11.6 (desde Nehalem en 2008 hasta Kaby Lake en 2017).

Es un problema descubierto ahora, pero que se lleva arrastrando desde hace 10 años, aunque se desconoce si ha llegado a explotarse en algún momento. El hecho de ser código cerrado también dificulta saber el alcance exacto de la vulnerabilidad.

Aunque en Intel quieren reducir daños restringiendolo al ámbito profesional y no al de la computación personal, es posible que si tienes un equipo relativamente reciente venga por defecto con esa tecnología, dependiendo del fabricante puede venir o no habilitado.

Normalmente las conexiones por AMT se realizan por un navegador web; cuando escribimos la contraseña, se envía como una cadena cifrada por MD5, y el sistema AMT comprueba que sea el resultado correcto.

Los investigadores descubrieron que, si usaban un proxy o enviaban peticiones generadas manualmente, podían hacer que AMT sólo comparase los “primeros cero” caracteres de la cadena MD5. Evidentemente, eso es el equivalente a decirle a AMT que no compruebe ningún carácter de la contraseña.

¿Cómo saber si tu equipo Linux es vulnerable?

Para ver si nos afecta este problema, podemos ver en un primer momento si nuestro chip coincide con alguno de los afectados. Para saber nuestro modelo de procesador podemos ejecutar:

cat /proc/cpuinfo | grep model

A continuación tal como recomienda el experto en seguridad Matthew Garret, podemos ejecutar el comando:

lspci

Si en el resultado no encontramos ninguna referencia a “MEI” o “HECI”, implicará que estamos a salvo de dicha tecnología.

En caso positivo debemos confirmar en la configuración del BIOS si está habilitada. Para esto reiniciar el equipo, ejecutar la combinación de teclas recomendada para acceder a la BIOS y buscar dicho apartado.

En muchos casos se encontrará deshabilitado, pero eso no significa necesariamente que el Active Management Technology no esté funcionando a cierto nivel.

Lo ideal por tanto sería esperar a la actualización del firmware por parte de los fabricantes, a los que Intel ya ha proporcionado el parche correspondiente.

Esas actualizaciones a veces no llegan a Linux, así que para más seguridad podemos mirar a ver si se escucha algo en los puertos afectados, con herramientas como netstat y nmap.

netstat -putona | egrep '16992|16993|16994|16995|623|664'

nmap -p 16992,16993,16994,16995,623,664 192.168.0.1/24

En el caso de nmap todo lo que sea “closed” es bueno, caso contrario se recomienda cerrar los puertos.

¿Cómo saber si tu equipo Windows es vulnerable?

Intel ha sacado una guía de mitigación y un programa para comprobar la vulnerabilidad.

https://downloadcenter.intel.com/download/26755

Si al ejecutar el programa de verificación se muestra el mensaje “Not vulnerable” en color verde, entonces el equipo no es vulnerable, caso contrario sólo queda esperar a que los principales fabricantes del sector implementen la actualización de firmware.

Como en el caso anterior se recomienda verificar el estado de los puertos que permiten explotar la vulnerabilidad y asegurarse que estén cerrados.

Si usas un ordenador, como Dell, HP o Lenovo, recibirás una actualización de firmware de su web. Si es ensamblado, lo mejor es buscar en la web del fabricante de la placa base; Gigabyte es uno de los fabricantes que ya ha anunciado que lanzará un nuevo firmware.