Alerta de seguridad

Nivel de peligrosidad: Alto

Descripción

Se ha detectado una nueva cepa de malware de criptominería en los ciberataques contra las instalaciones de WordPress.

Los investigadores de ciberseguridad de Akamai dicen que el malware, denominado Capoae, está escrito en el lenguaje de programación Go, que se ha vuelto popular entre los actores de amenazas debido a su capacidad para escribir código multiplataforma fácilmente reutilizable que se ejecuta en Windows 10, Linux, macOS y Android.

Larry Cashdollar, un veterano investigador de vulnerabilidades, ha compartido detalles sobre Capoae, que es particularmente interesante ya que hace uso de múltiples vulnerabilidades para afianzarse en las instalaciones de WordPress y reutilizarlas discretamente para extraer criptomonedas utilizando el popular software de minería XMRing.

Se dice que el malware escrito en PHP, se envía a través de una adición trasera a un complemento de WordPress llamado “download-monitor”, que se instala después de forzar correctamente las credenciales de administrador de WordPress. Los ataques también involucran el despliegue de un binario Golang con funcionalidad de descifrado, con las cargas útiles ofuscadas recuperadas aprovechando el complemento troyanizado para realizar una solicitud GET desde un dominio controlado por un actor.

También se incluye una función para descifrar y ejecutar cargas útiles adicionales mientras que el código remoto en Oracle WebLogic Server (CVE-2020-14882), NoneCMS (CVE-2018-20062) y Jenkins (CVE-2019-1003029 y CVE-2019-1003030) para abrirse camino a la fuerza bruta en los sistemas que ejecutan SSH y, finalmente, lanzar el software de minería XMRig.

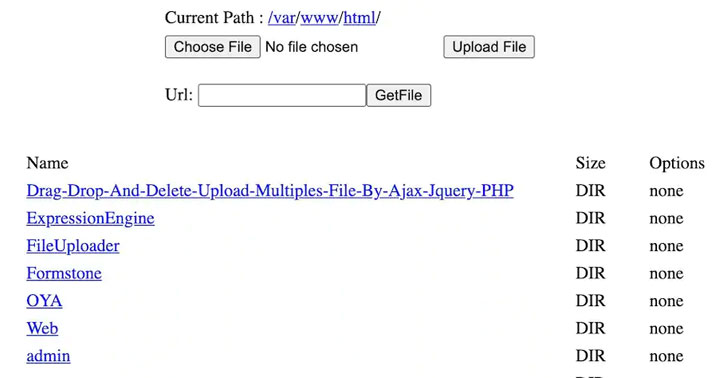

Con un navegador web y la cadena User-Agent correcta produce la siguiente interfaz de shell web:

Recursos afectados

- Oracle WebLogic Server de Oracle Fusion Middleware (componente: Consola) 10.3.6.0.0.

- Oracle WebLogic Server de Oracle Fusion Middleware (componente: Consola) 12.1.3.0.0.

- Oracle WebLogic Server de Oracle Fusion Middleware (componente: Consola) 12.2.1.3.0.

- Oracle WebLogic Server de Oracle Fusion Middleware (componente: Consola) 12.2.1.4.0.

- Oracle WebLogic Server de Oracle Fusion Middleware (componente: Consola) 14.1.1.0.0.

- NoneCMS ThinkPHP 1.3.0.

- WordPress en todas sus versiones.

Solución/Mitigación

Para no ser víctima de este ataque se recomienda tener los parches de seguridad actualizados y no utilizar credenciales débiles o por defecto en los servidores o aplicaciones implementadas.

Indicadores de compromiso

Los siguientes indicadores de compromiso se pueden utilizar para verificar los sistemas de archivos y el tráfico de red en busca de posibles infecciones.

SHA256SUM

- 7d1e2685b0971497d75cbc4d4dac7dc104e83b20c2df8615cf5b008dd37caee0 Capoae UPX empaquetado

- fd8f419f0217be0037ba7ae29baf4c3a08c8f2751b0b1be847b75bd58d6e153f Capoae UPX Desembalado

- 5a791205bc08396bc413641ea6e5d9fd5ef3f86caf029f51d4da65be700a2b1e ProductList-n3RkIo.php

- f37cc420165fb809eb34fbf9c8bf13236a0cc35dee210db5883107a08a70f66d class-wp-page-n3RkIo.php

- 53521fab245023c56cf5562bd562d6ba98445a052155eb2e40c4a13a9343e6eb regexes.php

- 9ed14f470c95759cc0dca86fd913714b6733af8c0aaa35e3a7ad6604455e2230 sys.i686 UPX empaquetado

- af7c5617a89c40aac9eb2e573a37a2d496a5bcaa9f702fa919f86485e857cb74 sys.x86_64 Paquete UPX

- 7eb444671ab338eccadf81d43166661ccb4b1e487836ab41e2245db61dceed31 ldr.sh

IPs:

- 198.100.145.141

- 23.238.128.118

- 69.12.66.218

- 207.126.93.190

Recomendaciones

Se pide a todos los administradores de WordPress que identifiquen la existencia de uso elevado de recursos del sistema en sus servidores, procesos del sistema irreconocibles y entradas de registro o artefactos dudosos, como archivos sospechosos y claves SSH, que son algunos de los signos comunes de intrusiones.

No utilizar credenciales débiles o predeterminadas para servidores o aplicaciones implementadas. Asegúrese de mantener actualizadas las aplicaciones implementadas con los últimos parches de seguridad y revíselos de vez en cuando.

Referencias

El malware Capoae utiliza múltipes vulnerabilidades y tácticas para propagarse