Alerta de seguridad

Nivel de peligrosidad: Crítico

Se ha revelado una vulnerabilidad de ejecución remota de código cuando se llama a MSDT usando el protocolo URL de una aplicación de llamada como Word. Un atacante que explota con éxito esta vulnerabilidad puede ejecutar código arbitrario con los privilegios de la aplicación de llamada. El atacante puede instalar programas, ver, cambiar o eliminar datos, o crear nuevas cuentas en el sistema.

Recursos afectados

Microsoft Office 2013, 2016, 2019 y 2021

Soluciones temporales

1) Habilitar la regla de reducción de la superficie de ataque de Microsoft Defender

Si se utiliza las reglas de reducción de la superficie de ataque (ASR) de Microsoft Defender, se recomienda activar la regla "Bloquear todas las aplicaciones de Office para que no creen procesos secundarios (Block all Office applications form creting child processes) (4F940AB-401B-4EFC-AADC-AD5F3C50688A)" en el modo de "bloqueo", evitará que se explote esta vulnerabilidad.

Se puede habilitar la regla (con Windows Defender activo) con el siguiente comando:

Add-MpPreference -AttackSurfaceReductionRules_Ids d4f940ab-401b-4efc-aadc-ad5f3c50688a

-AttackSurfaceReductionRules_Actions Warn | Enable

2) Eliminar la asociación de tipo de archivo par ms-msdt

Modificar en el Registro de Windows HKCR:\ms-msdt o con el fragmento de PowerShell:

$ENV:ActivateWorkaround = "Yes"

if($ENV:ActivateWorkaround -eq "Yes") {

New-PSDrive -PSProvider registry -Root HKEY_CLASSES_ROOT -Name HKCR

Set-Item -Path "HKCR:\ms-msdt" -Value "URL:ms-msdt_bak"

} else {

New-PSDrive -PSProvider registry -Root HKEY_CLASSES_ROOT -Name HKCR

Set-Item -Path "HKCR:\ms-msdt" -Value "URL:ms-msdt"

}

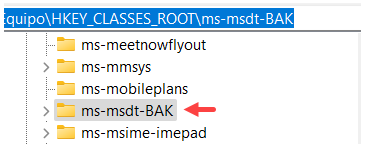

La configuración también se pude realizar por interfaz renombrando la clave de registro "HKEY_CLASSES_ROOT\ms-msdt".

Cuando se abre el documento malicioso, Office no podrá invocar ms.msdt, lo que evitará que se ejecute el código malicioso

También Microsoft Defender proporciona detecciones y protecciones para una posible explotación de vulnerabilidad bajo las siguientes firmas utilizando la compilación de detección 1.367.719.0 o más nuevo:

- Trojan:Win32/Mesdetty.A

- Trojan:Win32/Mesdetty.B

- Behavior:Win32/MesdettyLaunch.A

- Behavior:Win32/MesdettyLaunch.B

- Behavior:Win32/MesdettyLaunch.C

Recomendaciones

Realizar campañas de conscientización al personal sobre el cuidado de no abrir documentos office que provienen de fuentes desconocidas, aplicar las soluciones temporales mientras Microsoft publique las actualizaciones de seguridad.

Referencias

Vulnerabilidad de día cero "Follina" en Microsoft Office

Medidas alternativas para evitar Follina una vulnearbiidad de ejecución de código remoto