Alerta de seguridad

Nivel de peligrosidad: Alto

Descripción:

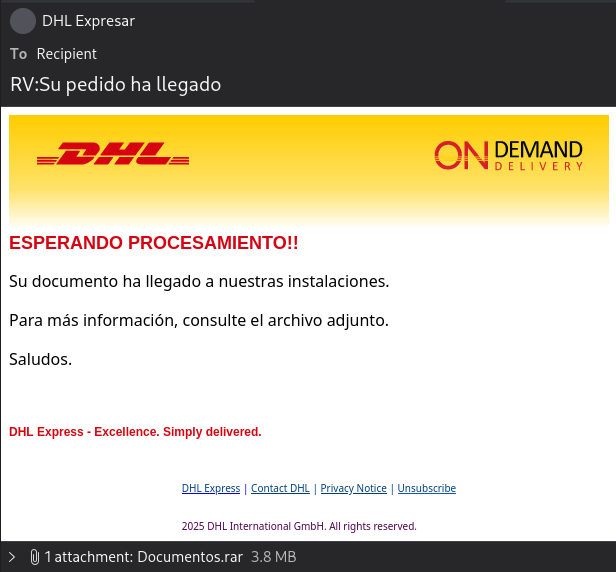

En las últimas horas, el Centro de Gestión de Incidentes Informáticos ha detectado campañas agresivas y recurrentes de phishing en Bolivia, distribuyendo una variante del troyano trojan.lazy/msil mediante correos engañosos. Estos correos suplantan la identidad de una empresa y contiene un archivo adjunto malicioso (.rar o .exe). Al ejecutar el malware, se solicitan privilegios de administrador, modifica los registros de windows para iniciarse automáticamente desde otra ubicación, tiene la capacidad de tomar capturas de pantalla y conectarse a un servidor remoto.

Indicadores de ataque:

- Nombre del archivo adjunto: Documentos.rar (Contiene el archivo: Documentos_de_envío.exe)

- Vector de ataque: Phishing

- Correo electrónico remitente: no especificado

- Dominio del servidor de correos remitente: mail2.niagara74.ru

- IP del servidor de correos remitente: 109.233.211.62

- MD5: d6ee918e96188fe650657b0fe0f7f547

- SHA1: 9516b5b6848f927965bedf3bc80b0c4e4ada29f0

- SHA256: 5285e1f033183faee9ddfafe5c61e2d430837314f0547678e4e5594115c115bf

- SSDEEP: 98304:KC1VUHwuPpM/iJ9JLvqdLJC8DFkr51Gp3LWc:KCXUVhM6JDLvYQlglLWc

Recursos afectados:

- Información y actividad del usuario.

Actividad maliciosa:

- Distribución: Correos de phishing con adjuntos como Documentos.rar.

- Infección: Al descomprimir y ejecutar el archivo, se instala el malware en sistemas Windows 10/11.

- Recolección: El malware permite realizar capturas a la pantalla del equipo y las almacena.

- Exfiltración: Se realiza la conexión a un servidor remoto a la cual se podrían exfiltrar las capturas.

- Persistencia: El malware modifica el registro de windows para ejecutarse automáticamente en cada inicio de sesión.

Indicadores de Compromiso:

- Malware: trojan.lazy/msil

- Nombre del programa en ejecución: appViedHD.exe

- Ubicación: C:\Users\admin\AppData\Roaming\Subdriv\appViedHD.exe

- DNS Request: floataboat.strangled.net

- IP de servidor remoto: 196.251.70.114

- Puerto utilizado: 4785/TCP

- Directorio de almacenamiento de capturas: "C:\ProgramData\Microsoft\NetFramework\BreadcrumbStore\System.Collections.Immutable

Recomendaciones:

Bloquear estos dominios y direcciones IP en filtros de correo y firewalls, además de monitorear procesos inusuales en los equipos cliente.

Referencias: